Si, en France, on adore gloser sur les grandes idées, les américains préfèrent les aspects pratiques ou pragmatiques. Alors que les experts font étalage de leurs argumentaires et se battent à fleurets mouchetés, les hackers qui s’intéressent aux infrastructures Scada passent aux travaux pratiques.

Si, en France, on adore gloser sur les grandes idées, les américains préfèrent les aspects pratiques ou pragmatiques. Alors que les experts font étalage de leurs argumentaires et se battent à fleurets mouchetés, les hackers qui s’intéressent aux infrastructures Scada passent aux travaux pratiques.

Commençons ce tour du monde des attaques Scada avec ce « long journey to Africa with Johnny Long », l’homme du « johnny I hack stuff », le père du googlehacking qui raconte comment sa vie de hacker a débuté, une nuit de mars 1999, caché sous le réservoir de pétrole d’une raffinerie, en battle-dress noir. Johnny Long, membre d’un commando chargé d’attaquer une infrastructure pétrolière, c’est à écouter sur Vimeo, du début… à la fin. Long est devenu évangéliste missionnaire en Afrique, un hacker qui, grâce à ses revenus, supporte les ONG dans leur long combat contre la misère. Mais cela justifie-t-il le prosélytisme religieux qui entoure ses actions ? Le véritable altruisme, c’est celui qui ne demande aucune contrepartie, pas même un merci ou une prière.

Moins évangéliste, plus radicale,cette attaque en règle contre US Marshall Américains. Depuis quelques temps, nous révèle une dépêche de l’A.P., les Shérifs sont attaqués par un virus très spécifique. Le FBI est sur les dents, et les représentants de l’Ordre et de la Loi doivent déconnecter leurs ordinateurs du réseau général les reliant au Département de la Justice. Les accès Internet sont, eux aussi, totalement désactivés. Ce scénario, digne des meilleurs épisodes de « Judge Dredd », rappelle également les petits problèmes que Conficker a pu causer à « la Marine Française ».

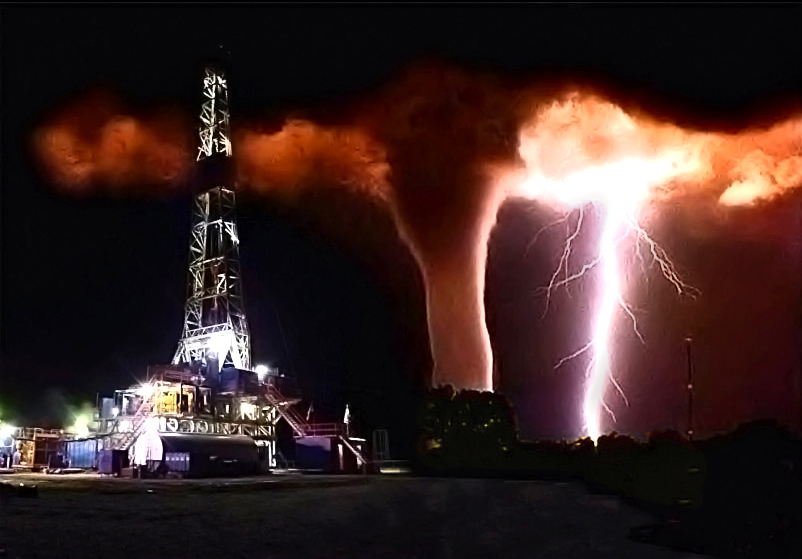

Mais quoi que puisse dire la Marine Française, celle des Etats-Unis compte bien servir d’appoint tactique aux « kaki hackers » du Pentagone. Aviation Week, tout au long d’un article de trois pages, décrit comment pourraient être coordonnées les troupes sur le terrain et les spécialistes de l’attaque Scada cybernétique. D’un côté le bras armé, de l’autre la logistique et la charge virale. Les uns renseignant sur les ressources techniques locales, détruisant, le cas échéant, celles qui sont découvertes par sondage IP, ou facilitant l’accès à celles-ci en fonction des désidératas du haut commandement et de leurs spécialistes des armes savantes. Le conflit en Ukraine ne faisait que préfigurer avec brio ce que risquent de devenir les conflits armés entre nations modernes. Une guerre en réseau, nous prédit Aviation Week, c’est un soldat équipé d’un terminal relié à son central en temps réel, terminal doté d’une interface assez simple pour qu’un non spécialiste puisse tout de même s’y retrouver et être efficace lorsqu’il pénètre dans le nexus technique d’un pays ennemi. Un terminal qui permet également de remonter des informations afin que l’action et ses conséquences puissent être immédiatement quantifiées en termes d’efficacité et de risque. Un terminal, enfin, utilisé par des centaines d’opérateurs sur le terrain, capable de fournir une vision élargie et précise de ce qui se passe réellement et simultanément en une multitude d’endroits différents. C’est l’antithèse de Fabrice à Waterloo, quelque chose de bien plus puissant et plus organisé que Die hard 4 et de ses conduites de gaz qui passent par des routeurs IP.

Dans les mauvais films de science-fiction des années 70, les méchants extra-terrestres de la planète Zlorg parvenaient régulièrement soit à prévoir les mouvements des héros terriens grâce à des ordinateurs plus puissants, soit à immobiliser leurs vaisseaux en paralysant le cerveau électronique de leurs adversaires –alors que l’idée de virus n’existait pas encore. Invariablement, il se trouvait un héro encore plus héro que les héros et plus intelligent que tous les supérieurs hiérarchiques du monde occidental et civilisé, qui gagnait la guerre à lui seul en « débrayant les automatismes et en passant en manuel. Non, Jim, ne fait pas ça ! Si Scotty, c’est le seul moyen de s’en sortir… même si je n’en reviens pas ! ». Acte de foi en l’éternelle ressource de l’initiative humaine. Mais existe-t-il, aujourd’hui, une seule de ces infrastructures Scada qui puisse encore être « pilotée manuellement » avec des automatismes conventionnels ? Et la complexification de ces mêmes infrastructures peut-elle se permettre, pour des raisons de sécurité évidente, ne reposer éternellement que sur des mécanismes sinon primitifs, du moins simplifiés ? Les sinistres accidents de TMI ou de Tchernobyl ont prouvé que, dans certains cas et dans certains milieux, l’insider se montrait souvent plus dangereux qu’un très hypothétiques attaquant extérieur.