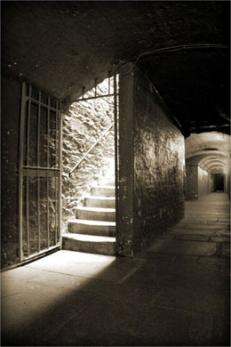

Dan Goodin du Reg nous raconte l’histoire abracadabrante de Francis G. Janosko, ex-détenu de la prison de Plymouth (MA) qui, probablement par désœuvrement ou nostalgie, s’est consciencieusement attelé à une tâche relativement complexe : le pillage systématique des identités (noms, adresses, N° de téléphone, de Sécurité Sociale…) des employés de l’établissement pénitentiaire. Le seul accès Internet autorisé aboutissant sur le réseau local de l’établissement était celui du serveur de mise à jour. S’agissait-il d’un SUS Server mal filtré ou d’une passerelle d’antivirus ? Mystère. Mais l’on peut probablement voir là probablement le fruit d’une lecture attentive des œuvres de Thierry Zoller qui, longtemps, a dénoncé la facilité avec laquelle les outils de mise à jour peuvent être dupés. Il suffit généralement d’une attaque en DNS pharming ou spoofing, suivie d’un camouflage d’un header d’exécutable en pseudo fichier Zip ou LZH.

Dan Goodin du Reg nous raconte l’histoire abracadabrante de Francis G. Janosko, ex-détenu de la prison de Plymouth (MA) qui, probablement par désœuvrement ou nostalgie, s’est consciencieusement attelé à une tâche relativement complexe : le pillage systématique des identités (noms, adresses, N° de téléphone, de Sécurité Sociale…) des employés de l’établissement pénitentiaire. Le seul accès Internet autorisé aboutissant sur le réseau local de l’établissement était celui du serveur de mise à jour. S’agissait-il d’un SUS Server mal filtré ou d’une passerelle d’antivirus ? Mystère. Mais l’on peut probablement voir là probablement le fruit d’une lecture attentive des œuvres de Thierry Zoller qui, longtemps, a dénoncé la facilité avec laquelle les outils de mise à jour peuvent être dupés. Il suffit généralement d’une attaque en DNS pharming ou spoofing, suivie d’un camouflage d’un header d’exécutable en pseudo fichier Zip ou LZH.

Pour avoir trop lu, Janosko risque d’en prendre pour 12 ans, peine assortie d’une amende de 250 000$. C’est là l’un des rares cas où un hacker parvient à suivre physiquement le trajet de ses propres exploits.